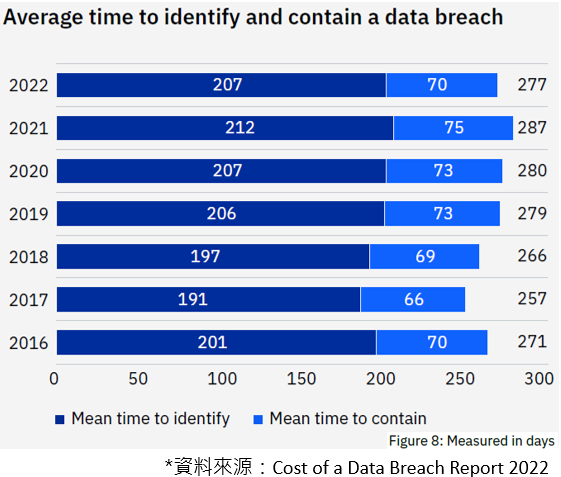

根據統計企業平均要花上207天才發現內部已遭網路攻擊入侵,因此主管機關加強要求企業建置SOC監控機制以期能及早發現,降低損害。

每天都有企業遭受資安攻擊,且這些受駭企業不乏都是已投入資源,部署不少資安解決方案的公司,但仍然被各種針對性攻擊打趴,駭客透過特製的惡意程式、繞過企業既有的資安設備,潛伏在內網中伺機行動。日前金管會發布金融資安行動方案2.0,其中包含40項措施可歸納為九大重點,而強化資安監控機制(SOC)以及增進金融資安聯防SOC的協作與情資分享便是其中重點之一。

茫茫日誌告警中,哪些才是需要深入調查的事件?

根據IBM與Ponemon Institute的《2022資料外洩成本報告》指出,企業從被入侵到發現資料外洩事件的平均時間為207天,而《Mandiant Security Effectiveness Report 2020》也表示,53%的網路攻擊行動成功滲透組織且未被發現,更有91%的事件未觸發告警。種種數據都顯示現今駭客手法刁鑽,能用各種隱匿入侵行蹤的後門程式或Webshell來躲避偵測,因此能及早發現、縮短被入侵時間,成為企業資安防禦要務。

許多時候企業部署了資安解決方案卻無法有效發揮阻擋或偵測作用,一方面是上述所言攻擊手法刁鑽,另方面不完全是設備失效、可歸責資安設備,有時資安設備廠商在企業遭受攻擊後也舉證歷歷,「這些攻擊行為在日誌中都找得到,有些也有發出告警」,然而企業是否能有一套處理機制,能從每天多如牛毛的告警或誤判中過濾篩選出值得資安工程師進一步調查的可疑事件?這就考驗資安設備政策、規則的設定,以及關聯分析的能力,也就是須仰賴資安工程師或合作夥伴的技術與經驗才能讓設備發揮最大作用。

此外,從過去企業受駭的事件中也不難發現,駭客往往選擇在連續假期前夕發動攻擊,這通常也是IT人力配置較少

的時刻,且放假期間一旦系統發生異常,即使有通報相關人員也較無法立即回應,犯罪集團正是看準這樣的時機,觸動潛伏在企業內網中的惡意程式開始一連串攻擊行動,包括下載更多惡意程式、竊取資料往外傳送、挖礦、加密勒索等。

為了要及早發現可疑資安事件,能彙整日誌將威脅告警分門別類並且按急迫性排序讓資安工程師能更有效率地調查處理事件,近期資安事件監控管理平台(SIEM)市場也越來越熱門,市調機構IMARC指出全球SIEM平台市場規模2022年達52億美金,2028年將成長到85億美金。

對企業來說,自建SOC中心除了需有一組能輪班的資安工程師團隊(至少為6人)之外,再加上部署SIEM平台的軟硬體、威脅情資的取得等費用,還不包括EDR或XDR等相關防護軟體,建置成本可說是所費不貲。在成本以及資安人才難尋的限制下,許多企業僅編制1人資安專職工程師,對於想立即提升防護水準的企業來說,這時交由專業團隊提供7x24的SOC監控服務就是合適的選擇;若企業有稍多的資源及時間能建置SIEM平台,以及上班時間有專職工程師可自行監控SOC,也可透過SOC協同維運模式由專業團隊提供非上班日的監控服務。

SOC不只監控還傳送情資有效聯防

最後要強調的是,資安是循序漸進的過程,在不同階段都有不同的資安治理目標與控制項目。企業領導者的重視可以說讓資安先成功了一半,另一半則是要靠IT部門以及其他部門共同承擔,讓每位員工都投入扮演相關角色。數聯資安SOC監控中心已有10多年服務經驗,協助超過200家企業組織提供監控服務,每月阻擋攻擊事件超過200億筆,同時更已整合國內外15家威脅情資來源,能立即為企業帶來聯防的防護力,勝過企業單打獨鬥。

以國內某電信業為例,數聯資安uSecure-SIP曾協助提供客製化SOC監控服務,該專案包括將舊SIEM平台汰換底層核心,在新的次世代SIEM平台上建置視覺化儀表板及設定SOC規則,將SIEM發出的告警串接客戶既有工單系統,提升日誌收容效率將防火牆日誌儲存空間由70G降至14G,客製戰情中心儀表板,以及介接主管機關NCCSC之C-ISAC(資訊分享與分析中心)以傳送相關情資及有效聯防。

總括來說,SOC監控能早期發現入侵行為的蛛絲馬跡,降低災害損失,也因此越來越多國家政府機關從法規與監管的角度,要求企業組織重視威脅監控,這也都促成當今SOC需求越來越火。別擔心找不到頂尖資安人才,可以先找頂尖SOC監控團隊聊聊。

數聯資安SOC資安監控具豐富資安事件研判與關聯分析處理經驗,能提供7×24威脅監控服務,協助資安人力不足的企業抵禦網路威脅,成為企業數位轉型的堅強後盾。