▲NG-SOC成為新世代資安指揮中心的要角,更著重積極且主動的快速應變。因此,若我們要發展這樣的防護體系,能否具備NG-SIEM、XDR、CTI,以及SOAR等四大關鍵能力,將是朝向NG-SOC的要素。

綜觀近年的資安趨勢發展,威脅的挑戰程度,遠超過多數已布建的資安防護工事,用電玩遊戲來比喻,相當於一名等級100的玩家突然遭遇到等級999的魔物來襲,是個挑戰困難度高到失衡的狀態;但在現實世界中,我們並無法透過大量課金作弊升級、買神裝或神卡,來克服資安威脅攻擊。然而,資安防護任務並非單一個人或小團體的作戰方式,面對層出不窮、已知與未知的現代資安威脅,我們必須透過組織群體合作方式,才能確實有效地應對。

▲駭客攻擊手法已經超出傳統防護模式,企業必須能夠同時從多方位、多維度分析,萃取出威脅情資,並且即時反應處理。

而在資安防護的工作上,SOC過往一直是扮演資安工作的情訊收集,以及持續監控通報的角色,主要由人員、技術、程序等三大構面來組成運作,協助資安事件調查分析與告警通報等功能任務,但由於SOC在事件處理的主動性不足,因此,往往被定位為後勤支援角色。

不過,這幾年以來,新一代的SOC崛起,已成為現代資安防護任務不可或缺的資安指揮中心,因為對於資安威脅,SOC除了要能「感覺到」、「看得見」,還要能夠「思考明辨」,並且快速做出準確的行動反應。

SOC的型態發展轉變

一般而言,SOC被稱之為「資安監控維運中心」,最初出現於1975年,主要的工作與任務是協助政府及國防組織,針對防禦低影響的惡意程式碼(意即電腦病毒)的分析研究;到了2007年左右,網際網路的普及,也將資安威脅帶到新的時代,SOC開始因應APT(進階持續威脅)的資安趨勢,而有了大幅改變,而這也是現今比較廣為認知的SOC型態,主要的功能是針對日誌記錄的收集與保存,並且根據常見已知定義的規則生成警報。

在此一階段的SOC運作模式中,我們相當倚重的作法,是運用日誌管理系統(Log Management),以及安全資訊事件管理系統(SIEM),而這樣的機制也延續至今。

但是,隨著各式新興科技應用的出現,以及各種使用多年的舊有技術接連被揭露安全性漏洞問題,因此,現代的資安防護者須面對巨量且複雜的資訊,還有快速出現但來不及搞懂、學習的新東西。

同時,由於傳統的SOC採取消極處理機制,因此,我們在發現入侵(Time to Detect,TTD)和有效回應(Time to Response,TTR)所需的平均時間,已分別增加至197天和69天,而在這一段風險的空窗期間,足以讓駭客完成布局。

到了新一代的SOC,則提升為「資安指揮中心」的專責單位,尤其在最近的資安法規中,也明定要求組織內對於SOC的必要性。事實上,新一代SOC需要具備更積極的處理機制,以及快速偵測回應,包括更精確的事件通報、更充足的資安情資、更具體的建議幫助決策執行,進一步做到預警、預測、預防的提前主動性,目的就是要求快速跟精確。究竟,我們將如何建構出具備洞察力與執行力的新世代資安指揮中心(NG-SOC),以下我將針對四項關鍵能力來說明。

NG-SIEM提升資安情報的掌握能力

▲NG-SIEM已經加入智能分析能力,能夠針對巨量多變的現代資安攻擊威脅快速分析,提出更精確的情報資訊。在下一階段,NG-SIEM則邁向主動防禦,與SOAR技術整合搭配是未來趨勢發展。

SIEM也被稱為資安戰情平臺,是幫助SOC資安人員掌握資安事件狀態,以及下定決策的情報中心;但是,過往SOC所採行的舊式SIEM,對於資安事件的處理模式,多半著重於事件日誌的接收保管及機器式的過濾條件,即使套用不知從何而來的關聯規則,舊式SIEM所產生出來的內容,仍是被整齊分類與統計的資料(Data),而非有助於資安事件掌握與決策判斷的情報資訊(Information)。

而由於舊式SIEM無法即刻提供明白準確的資訊,也造成SOC對於資安事件的應變處理效率低落,在專業人力的需求亦隨之提升,此時,更遑論建立可靠的聯防機制。

所以,當我們在面對現今巨量複雜的資安威脅情勢下,後起的次世代SIEM(簡稱NG-SIEM),如今已經引進大數據分析(Big Data),以及智能處理(Intelligence)等二大新技術,做為核心改造提升動力。

首先,大數據分析技術主要應用於NG-SIEM的搜尋引擎核心,主流採用的平臺,包括:Splunk、ELK,以及Hadoop等。有鑑於大數據分析對異質性的巨量資料具有極佳的處理效果,因此,對於過往面對的資安事件資料處理議題,能夠有效解決,包括:當下大量不同來源及格式的資料,以及已發生的過往記錄資料追溯,皆可透過低耗能且極快速的方式,進行大量資料分析處理。

接著,是智能處理技術,主要涵蓋人工智慧(AI),以及機械學習(ML)的技術。

基本上,導入大數據,只是提升資料分析的處理效率,但要將資料轉換成有幫助的資訊,則須利用AI及ML智能技術相輔,才能真正獲得分析的效果。

而且,智能處理具備多維度邏輯推演的資料分析能力。相較於傳統機器式的過濾條件跟關聯規則來說,智能處理能夠幫助SOC,使其對於資安事件的資訊掌握度更加準確快速,並且能進一步發現潛伏中的異狀。

綜觀上述,NG-SIEM所要扮演的資安戰情平臺,是提升新世代SOC朝向洞察力與執行力的關鍵基底,畢竟,資訊情報的掌握,是無論任何型態的戰爭所必要的,當然也包括資安戰。

XDR提升資安威脅獵捕能力

「縱深+聯合防禦」是標準的資安防護準則,實務上,卻不容易達成這些要求,主要原因在於,我們對於資安威脅的偵測(Detection),以及回應(Response)方式,缺乏一致性與協調性。簡單來說,就像瞎子摸象。

加上以往的資安工作過於執著於記錄資料(Log Data)的收集,尤其是對於「軌跡保存」與「日後調查舉證」的錯誤認知,因而產生採取下列這些舉動,結果卻成為善盡做好資安工作的「假象」,例如:監督好資安防護系統、偵查系統、存取日誌,以及系統日誌等等的通報跟記錄。

但事實上,這些資料對於資安事件的分析與調查工作幫助並不大,主要的原因在於,回應的資料訊息「含金量」不足。

因此,EDR是最開始被提出的新一代偵測與回應方法,針對最常遭遇惡意程式威脅的端點(Endpoint),進行「偵測與威脅捕捉、分類、調查和回應」等每個階段的安全作業。

而後起的XDR,則是進一步包含網路、端點或雲端等現今主要數據環境,「X」代表多種資料來源,透過連結來自多個來源的數據,清楚完整的提供組織活動整體及各階段偵測到的資安情報。

換句話說,透過XDR的偵測方式,並非用單一個「點」來做為資安威脅發現依據,而XDR的回應方式不僅執行阻斷隔離的處置外,更重要的是產生精確的情報資料,對於後續的資安威脅分析作業上,能夠提供更有助於根源追溯、行徑追蹤、行為調查、以及預測、預防的效果,大幅提升威脅獵捕(Threat Hunting)的能力。

CTI提升對於資安威脅的識別能力

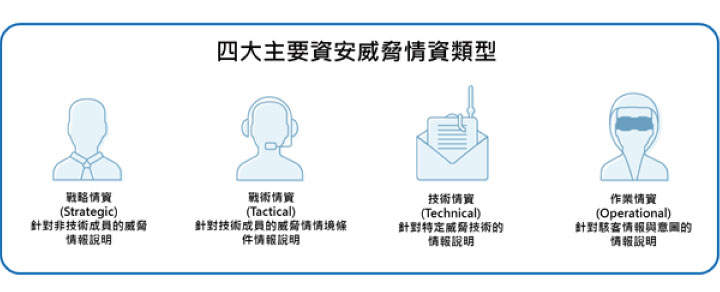

▲資安威脅情資的來源多樣,資安人員必須瞭解不同資安威脅情資的類型,以及取得來源方式。我們若能善用情資,將有助於資安威脅事件的分析判斷,並且預先掌握攻擊的意圖與趨勢。

CTI是網絡威脅情報(Cyber threat intelligence)的縮寫,或稱之為「威脅情資」。基本上,威脅情資不同於新聞訊息。我們能以冰山理論來解釋兩者的差異,例如,新聞訊息就像在水面上已暴露的資訊,而威脅情資包含更多水面下未曝光的深網、暗網及神秘研究情報,同時,「威脅情資」是關於資安威脅,以及威脅參與者的資訊情報集合體。

此外,威脅情資主要是已經被發現揭露的攻擊方式情報,包括:

1. 技術情報:涵蓋了IOC威脅指標、IP/Domain CnC黑名單、惡意程式的檔案名稱或指紋(Hashes)。

2. 操作手法情報:有關於該項攻擊威脅所採用的駭客工具、技術,以 及程序。

3. 戰略情報:針對該項攻擊的總體威脅、影響範圍與傷害程度等資訊。另一個值得關注的資訊,則是威脅參與者(或習慣稱為駭客組織),尤其在APT攻擊、目標攻擊,以及規模型態攻擊的背後,幾乎都有駭客組織的操弄。

就現今而言,「威脅情資」的取得來源越來越多,有開源免費的與商用付費的資選擇,每一家威脅情資內容的專業度與涵蓋量,各有所擅長之處,因此,在選擇上,我建議至少應取得二家以上的情資來源。

另一種「威脅情資」的取得,則來自於「分享」。例如,資安資訊分享與分析中心(ISAC),就是透過類似社團會員之間的資安訊息交換模式。幾年之前,臺灣以資安法推動規範八大關鍵基礎的產業,成立領域ISAC,推動情資格式標準化與系統自動化的分享機制。

當資安威脅事件的分析過程中加入「威脅情資」的成分,將有助於SOC對於資安威脅事件的掌控。當資安事件發生時,我們不需要再手忙腳亂、緊張兮兮,而是能夠冷靜識別出哪些攻擊事件的手法技巧,是否源出同門?是否有針對性(例如:產業、系統類型、人員等)?或計畫性(例如以掃描情蒐、慢速測試、間歇探測等)的行為企圖,以及是否存在駭客團體犯罪成份。如果我們能夠適當地結合前述的NG-SIEM與XDR,將有助於SOC資安人員快速做出相對正確的防禦準備。

SOAR 提升資安聯防協作的自動化應變能力

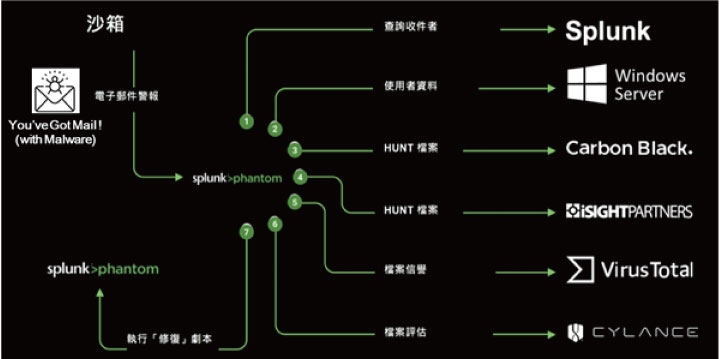

▲以常見的電子郵件夾帶惡意程式為例,當企業收到一封的可疑郵件時,SOAR可以依據我們針對電子郵件安全政策設計的「劇本(Playbook)」,進行深入檢測分析與應變處理的過程。以往,這一連串的不同作業過程,必須耗費數個小時之久,並且需要將零散的結果彙整報告;而透過SOAR的使用,則可以幫助資安人員於幾秒鐘或幾分鐘內,快速完成一切作業與報告。

如果說SIEM是善於將資料分析並轉換資訊的大腦,那麼,SOAR則可說專長在應變處理與協調運動的小腦。而對於要做到真正具備洞察力與執行力的SOC資安指揮中心來說,SOAR是重要的關鍵要素。

SOAR是什麼?它的全名為Security Orchestration, Automation and Response,意即「資安協作自動化應變」。以過往SIEM為例,對於資安威脅,著重於事件「分析調查與資訊提報」的方法,相較之下,SOAR聚焦在事件「應變處理與協調行動」,換言之,SOAR的技術導入,將大大改變過往SOC被認為「說的多」、但「做的少」的窘境,也因此使得SOAR很快成為各方矚目關注的熱門議題。

如前面一再提到,現今資安威脅的情況,不僅是數量龐大且型態複雜,單純靠偵查與分析的方法,只會產生更多應接不暇的事件資訊;但不斷湧入的資安威脅資訊量,在無法有效處理消化下,已經導致許多企業組織產生資安恐慌,以及威脅麻痺的狀況。

多數企業會建立非常細緻的資安事件應變處理或標準作業程序,但往往流於紙上談兵,主要因素在於,這些機制程序往往因為推演內容不確實、人員熟練度不足、情報資訊傳遞不通暢等弊病,導致最終無法做出準確的應變處置。

此外,聯防自動化雖然也被大量討論,但當中對於「自動化」的做法,其實比較像是執行一段單向的機械式指令,當事件符合規則情境時,就針對特定裝置系統觸發執行定義好的執行命令;只是當實際上面對不同情況的資安事件,以及各式的資安系統(不同類型、多種廠牌)時,要達到理想中的自動化及聯合防禦應變,幾乎是不可能的任務。

SOAR技術的出現,則是實現「資安協作自動化應變」的最佳方法。為何這麼說?在研究機構Gartner的《Hype Cycle on Threat-Facing Technologies, 2018》報告,當中是這麼解釋的:SOAR是一系列技術的集合,能夠幫助企業和組織,收集安全維運中心監控到的各種資訊(包括各種安全系統產生的警示),並對這些資訊進行事件分析和警示分類;同時,在標準工作流程的指引下,利用人機結合的方式,幫助安全維運人員定義、排序,以及驅動標準化的事件應變。

在技術上,「SOAR資安協作自動化應變」可獨立運作,或是與SIEM相互整合搭配,同時,它也具備了下列三大重要特色:協調作業(Orchestration)、自動化(Automation),以及應變(Response),而這些應用機制的出現,明顯針對傳統資安維運工作所難以達成的部分,進行改善跟補強。

而對於企業組織而言,SOAR以技術的形式。將SOC的人員、程序、及技術等三大要素加以整合串聯,將企業組織中不同的系統,或是一個系統中不同元件的安全能力,透過「應用程式介面(API)」的使用,按照一定的邏輯關係,組合成各式的「劇本(Playbook)」,而這些劇本可說是將擬訂好的標準作業及流程,以更具體的可視性圖形呈現,並據此執行完成各種對應的安全作業程序。

此外,這些程序能以完全自動化或半自動化的方式來執行。以全自動化模式來說,多半套用在常態性作業(Regular Operations),而半自動化則是在執行動作之前先由相關負責的資安人員或IT人員作「判斷跟決定」,如此可以減少人員在面對多樣不同系統的高度專業要求,並且降低人為操作錯誤跟帳號權限分配等問題。最後,當SOAR對於資安事件的應變處理記錄,也具備資安威脅事件管理效果,其執行的警示通報、工單流程紀錄、各程序執行結果,都將幫助SOC更精準地面對資安威脅事件的調查分析,並且提供政策調整改善的依據。

如何縮短偵測與應變時間,以及具備精準判讀能力,是未來資安防護最大挑戰

關於資安防護策略的發展,我們可預期未來將越來越著重於應變處理,對於平均偵測時間(MTTD),以及平均回應時間(MMTR)的要求,也將更加急促。但是,在追求快速的同時,我們對於資安事件的準確識別與判讀,仍需仰賴更智慧的數據分析方法,並且搭配具邏輯的自動化作業,才是完善的解決方法。

☉本文同步收錄刊載於iThome 2020資安年鑑